Evento sobre ISO 38500

El próximo día 26 de noviembre, a las 19:00 en el Palacio Regional se celebrará un nuevo evento de la Asociación Murcya que tratará sobre ISO/IEC 38500:2008. La charla será impartida por Javier Megias Terol, Director de la Delegación de Levante de GMV, especializado en Sistemas de Gestión de Seguridad de la Información (SGSI/ISMS), Gestión por procesos de entornos TI mediante las prácticas recomendadas por ITIL, y difusión y formación en Seguridad. (CISSP, CISA, MCSE, ITIL Foundations).

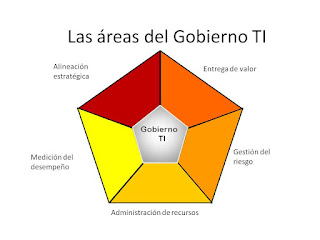

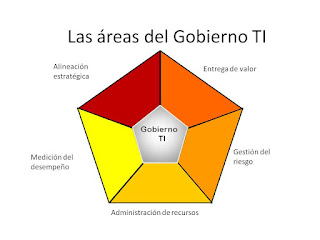

ISO 38500:2008 fija los estándares de una buena gestión de los procesos y decisiones empresariales relacionados con los servicios de información y comunicación que, utilizados de manera cotidiana por una organización, suelen estar gestionados tanto por especialistas en TI internos o ubicados en otras unidades de negocio de la organización, como por proveedores de servicios externos.

En esencia, todo ello se resume en tres propósitos:

ISO 38500:2008 fija los estándares de una buena gestión de los procesos y decisiones empresariales relacionados con los servicios de información y comunicación que, utilizados de manera cotidiana por una organización, suelen estar gestionados tanto por especialistas en TI internos o ubicados en otras unidades de negocio de la organización, como por proveedores de servicios externos.

En esencia, todo ello se resume en tres propósitos:

- Asegurar el que, si la norma es seguida de manera adecuada, las partes implicadas (directivos, consultores, ingenieros, proveedores de hardware, auditores, etc.), puedan confiar en el gobierno corporativo de TI.

- Informar y orientar a los directores que controlan el uso de las TI en su organización.

- Proporcionar una base para la evaluación objetiva por parte de la alta dirección de la gestión de las TI.